Cuando queremos generar mas ganancias en un negocio, debemos pensar en reducir costos y en aumentar la productividad lo que tiene como consecuencia un incremento en las ganancias, definitivamente la unica forma de lograr tal proposito es implementando tecnologia.

La tecnologia acorta los tiempos de procesos claves del sistema, reduce costos de operacion, reduce errores y aumenta las capacidades humanas para realizar el trabajo.

Las tecnologias de la informacion juegan un papel fundamental para que las empresas aumenten sus ganancias, esto es debido a que las tic toman datos sobre el estado actual de los sistemas de la empresa los procesa transformando los datos recolectados en informacion util para la toma de desiciones, esta informacion reduce la incertidumbre del estado actual de la empresa.

El aumento de la productividad ayuda a que los retornos de inversion sean mas grandes, volviendo rentable la inversion en tecnologias de la informacion.

Sin embargo no es necesario unicamente la implementacion de la tecnologia para aumentar las ganancias, hace falta la adaptacion de los procesos de negocio con la tecnologia que se esta utilizando, esto es alinear los procesos de negocio con la logica del software a travez de el rediseño de los procesos.

Para que en una empresa se puedan cambiar los procesos de negocio es fundamental la flexibilidad de la misma empresas, a mas flexibilidad de empresa mejor se adaptaran los procesos de negocio al software y mayor impacto positivo tendra el software.

Cuando hablamos de adaptar los procesos de negocio al software, no nos referimos a software desarrollado en casa porque este definitivamente se hace pensando en el estado actual de los procesos de la empresa; Hablamos del software como un servicio o de software desarrollado en casa pero con mejoras a los procesos actuales.

Los software que mas se proveen como un servicio son los gestores de procesos ERP y los manejadores de relaciones con clientes CRM aunque no son los unicos, saas no es una clasificacion de software es un modelo de negocio bajo el cual se solucionan las nececidades personales y empresariales.

Los CRM son uitilizados para prestar un mejor servicio a los clientes partiendo de la informacion que este sistema guarda sobre todas las transacciones, consultas, asesorias, compras que el cliente haya realizado a lo largo del tiempo.

Los ERP son utilizados principalmente por integrar todos los procesos de negocio en un mismo sistema y que este sistema de informacion proporcione informacion actualizada.

SAAS se alinea con uno de los objetivos de la empresa al ayudar a aumentar las ganancias debidio que saas disminuye costos de TI y a prestar un mejor servicio debido a que se cuenta con informacion actualizada tanto de procesos, productos, clientes, finanzas, materia prima etc.

Entonces saas nos presta el servicio de software, almacenamiento de datos y toda la logistica necesaria para que se gestione la infomracion dentro de nuestra empresa, todo esto por un pago consignado mensual o anualmente.

Pero el negocio de las empresas dedicadas a saas ya tienen el software con el cual soportan su negocio, este software puede ser un codigo abierto o un software bajo licnecia, lo importante en esta situacion es que la logica del software ya existe y en ese caso debemos adaptar nuestros procesos de negocio a la logica de este software.

Naturalmente este saas fue elaborado empleando a profesionales no solo de informatica sino de negocios, de economia, administracion por lo cual garantiza que la logica de negocio es la mas adecuada y que optimiza los recursos.

Por esta razon es necesario que al momento de emplear saas debemos evaluar la flexibilidad de nuestra empresa para que la misma facilmente pueda adaptar sus procesos de negocio a la logica del software que esta contratando.

Cuando se contrata saas esto incluye que el software sea on-demand, esto significa que todas las actualizaciones, mantenimiento, implementacion de nuevos modulos, desarrollo de nuevas funcionalidades o inclusive correccion de errores es soportado por la empresa que presta el servicio.

Cuando las empresas que prestan saas utilizan software bajo una licencia comercial estan concientes que es poca la configuracion para adaptar el software a las nececidades y ademas de ello deben esperar a que la empresa proveedora de la licencia de software solucione los problemas del mismo inclusive los problemas de seguridad y rendimiento; es por ello que este tipo de empresas comunmente utilizan software de codigo libre bajo licencia GPL. El cual les permite realizar mas configuraciones.

El open source es un modelo de negocio el cual genera ganancias para sus creadores de una manera no tradicional, mas bien el enfoque economico de este tipo de software cambia de comprar un producto a comprar servicios por este producto.

Para generar ganancias utilizando open source existen diferentes modelos entre los cuales podemos mencionar:

1) Pago por servicios de asesoria, personalizacion de software, soporte tecnico y capacitacion.

2) Licencia dual, la version de software sencilla bajo licencia GPL y la version completa es vendida bajo licnecia comercial GPL(con mayor funcionalidad y rendimiento).

3) El software es de codigo aberito pero se ofrece como un saas, por lo cual el pago no es por concepto de software sino por todo el servicio completo (alojamiento, mantenimiento, seguridad, continuidad).

4) Pago por mantenimiento de la aplicacion el cual consta de actualizaciones, upgrade y correccion de bugs(errores) .

Propuestas para que una empresa dedicada a software bajo licnecia comercial utilice el modelo open source

1) Las empresas que venden software con licencia comercial nececitan estar actualizando su producto de software constantemente y sus actualizaciones se ven reflejadas en nuevas entregas de software (nuevas versiones). Estas versiones salen al mercado sin mayor certeza de exito o fracazo por lo cual las empresas vendedoras de software invierten en el desarrollo de las nuevas versiones sin saber si va a resultar exitosa o no.

Basados en esta teoria podemos liberar una version con licencia GPL para que nuestros clientes comiencen a utilizar nuestro software de forma gratuita y se adapten a el, la misma version debe ser BETA para que los problemas que vayan surgiendo sean arreglados antes de la entrega final la cual va a ser vendida bajo licnecia comercial.

Esta forma de utilizar un licenciamiento mixto involucra implementar una plataforma para que los usuarios de la version GPL puedan comunicarse con los desarrolladores y hacerles saber cuales son las debilidades para que sean corregidas.

De esta forma se gestiona el conocimiento del usuario y llega a manos de los desarrolladores para ser utilizado positivamente, a esto se le llama feedback(retroalimentacion) positivo.

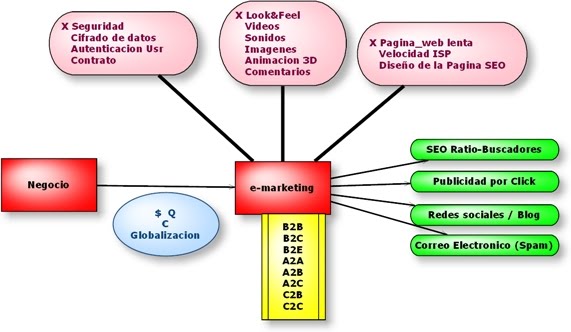

todo negocio lo que busca es conseguir ganancias, la naturaleza de negociar es conseguir beneficios mutuos tanto el comprador como el vendedor, el e-marketing es el conjunto de herramientas y metodologias para maximizar la relacion cliente/empresa.

todo negocio lo que busca es conseguir ganancias, la naturaleza de negociar es conseguir beneficios mutuos tanto el comprador como el vendedor, el e-marketing es el conjunto de herramientas y metodologias para maximizar la relacion cliente/empresa.